코드는 ahnjehoon/spring-boot3-tutorial (github.com) 에 올라가 있습니다

JPA와 연동해 로그인을 진행해보겠습니다

개발환경

- JDK 17

- intellij 2023.3.6 (Community Edition)

- Spring Boot 3.2.4

- spring-boot-starter-security 3.2.4

- spring-boot-starter-oauth2-resource-server 3.2.4

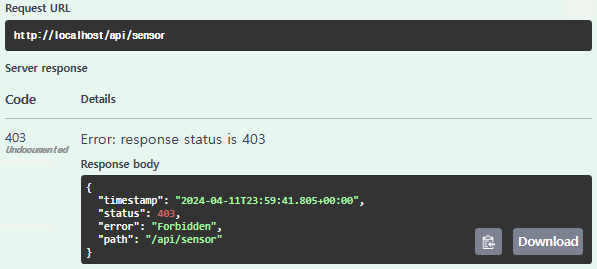

간단한 예외 처리

spring에서 예외가 발생하면 /error 엔드포인트로 리다이렉트됩니다

spring security 설정시 spring security filter가 동작하기 때문에,

권한이 없는 사용자의 경우 401 Unauthorized 응답만 받게 됩니다

이를 해결하기 위한 방법은 두 가지입니다:

- Spring Security 설정에서 /error 엔드포인트에 대한 접근 권한을 permitAll()로 열어줍니다.

- @RestControllerAdvice를 사용하여 직접 예외 처리 핸들러를 작성하고, 에러 응답을 반환합니다.

1의 경우 단순히 에러코드만 반환하기때문에 로그를 보지 않고는 확인이 어렵습니다.

2의 경우 에러 메세지를 반환하여 예외 메세지 처리를 해두었다면 어디서 문제가 발생했는지 확인이 가능합니다.

2방법으로 간단하게 처리하고 넘어가겠습니다.

config/ExceptionConfig.java

@RestControllerAdvice

public class ExceptionConfig {

@ExceptionHandler(Exception.class)

protected final ResponseEntity<String> handleAllException(Exception ex) {

return ResponseEntity.status(HttpStatus.INTERNAL_SERVER_ERROR).body(ex.getMessage());

}

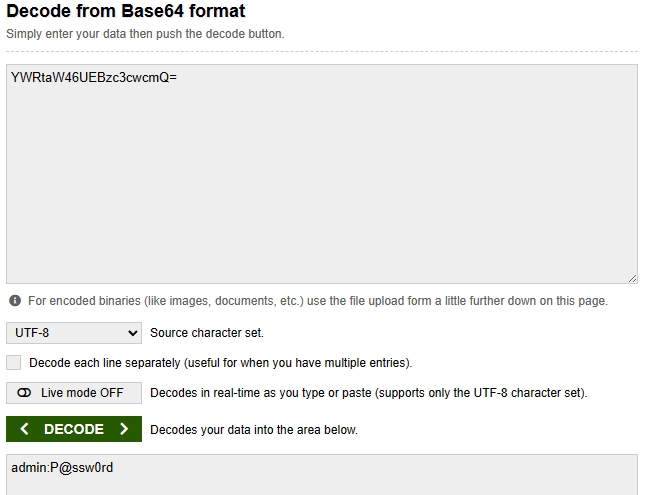

}비밀번호 암호화 BCryptPasswordEncoder

비밀번호를 저장할때는 평문으로 저장하면 안됩니다

spring security에서는 평문을 암호화 해주는 기능을 제공합니다

기본값으로 blowfish 알고리즘을 이용한 bcrypt 암호화 방식이 설정되어 있습니다

SecurityConfig에 passwordEncoder를 추가할때 설명이 들어갔어야 했는데 누락됐네요..

간단하게 정리해보겠습니다

- 랜덤 salt 생성

- salt + 평문 조합 (EksBlowfishKey)

- 조합된 값으로 암호화 함수 반복 실행 (ExpensiveKey)

- 결과도출 = 버전 + 반복 횟수 + 반복 실행 결과 값 + 암호화에 사용한 사용한 salt값

계산 비용이 높기때문에 공격자가 무차별대입공격시 계산 자원이 많이 필요하게 만드는 방식입니다

서버도 마찬가지로 암호를 검증할때 많은 자원을 소모하는 단점이 있습니다

사용자 테이블

entity/User.java

@Entity

@Getter

@Setter

@Table(name = "users")

@Builder

@NoArgsConstructor

@AllArgsConstructor

public class User {

@Id

private String id;

private String password;

private String name;

private String email;

}

repository/UserRepository.java

public interface UserRepository extends JpaRepository<User, String> {

User findByIdAndPassword(String id, String password);

}

service/UserService.java

bcrypt는 복호화가 불가능하고 salt값을 매번 새롭게 만들기 때문에 검색조건에 추가할 수 없습니다

사용자 정보를 먼저 가져와서 암호화된 값에 저장된 salt값으로 비교해야합니다

'사용자 정보를 찾을 수 없다'는 메세지와 '비밀번호가 일치하지 않는다'는 메세지는 실무에서는 사용하지 마세요

실무에서는 '일치하는 사용자 정보를 찾을 수 없다'고만 알려주세요

@Service

@Transactional

@RequiredArgsConstructor

public class UserService {

private final UserRepository userRepository;

private final PasswordEncoder passwordEncoder;

public User select(LoginRequest param) {

var user = userRepository.findById(param.getId())

.orElseThrow(() -> new RuntimeException("사용자 정보를 찾을 수 없습니다"));

if (!passwordEncoder.matches(param.getPassword(), user.getPassword())) {

throw new RuntimeException("패스워드가 일치하지 않습니다");

}

return user;

}

}

dto/LoginRequest.java

@Getter

@Validated

public class LoginRequest {

@NotEmpty

private String id;

@NotEmpty

private String password;

}

controller/AuthController.java

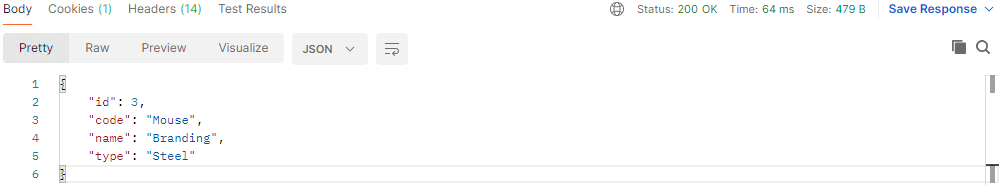

jwt에서 claim 데이터를 추출하기 위한 방식 2가지로

/api/auth/token-info 에서는 jwt를 decode 해서 추출하고

/api/auth/token-info2에서는 SecurityContextHolder에서 추출해봤습니다

@RestController

@RequestMapping("auth")

@RequiredArgsConstructor

public class AuthController {

private final JwtEncoder jwtEncoder;

private final JwtDecoder jwtDecoder;

private final UserService userService;

@PostMapping("login")

public String login(@RequestBody LoginRequest request) {

final var user = userService.select(request);

return createToken(user);

}

@GetMapping("token-info")

public String decode(@RequestParam("token") String token) {

final var jwt = jwtDecoder.decode(token);

final var subject = jwt.getSubject();

final var name = jwt.getClaim("name");

final var email = jwt.getClaim("email");

return String.format("subject: %s, name: %s, email: %s", subject, name, email);

}

@GetMapping("token-info2")

public String decode() {

final var authentication = SecurityContextHolder.getContext().getAuthentication();

final var token = ((JwtAuthenticationToken) authentication).getToken();

return String.format("subject: %s, name: %s, email: %s",

token.getSubject(),

token.getClaim("name"),

token.getClaim("email")

);

}

private String createToken(User user) {

final var jwtClaimsSet = JwtClaimsSet.builder()

.issuer("middle-developer.tistory.com")

.issuedAt(Instant.now())

.subject(user.getId())

.expiresAt(Instant.now().plusSeconds(60 * 60 * 24))

.claim("name", StringUtils.isEmpty(user.getName()) ? "" : user.getName())

.claim("email", StringUtils.isEmpty(user.getEmail()) ? "" : user.getEmail())

.build();

return jwtEncoder.

encode(JwtEncoderParameters.from(jwtClaimsSet))

.getTokenValue();

}

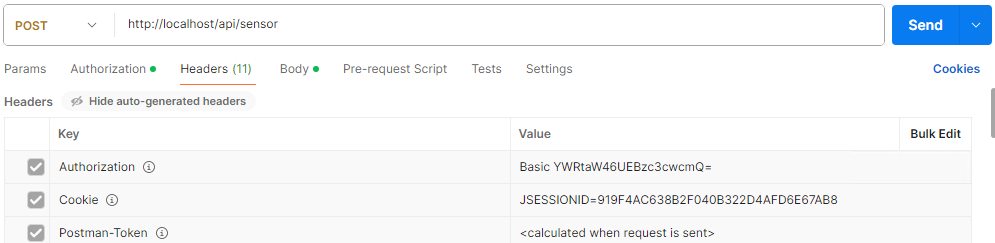

}데이터 초기화

테스트 코드를 작성하거나 사용자 정보가 없어서 로그인이 불가능한 경우처럼 초기데이터가 필요할때가 있습니다

jpa.hibernate.ddl-auto=create일때 sql.init.data-locations에서 sql 파일을 읽어 처리하는 방법과

서버가 시작될 때 실행되는 특별한 인터페이스인 CommandLineRunner를 구현하는 방법이 있습니다

CommandLineRunner를 구현하는 방법으로 초기화를 진행해보겠습니다

config/DataInitializer.java

@Component

@RequiredArgsConstructor

public class DataInitializer implements CommandLineRunner {

private final UserRepository userRepository;

private final PasswordEncoder passwordEncoder;

@Override

public void run(String... args) throws Exception {

if (userRepository.count() > 0) {

return;

}

initUser();

}

private void initUser() {

var users = new ArrayList<User>();

users.add(User.builder()

.id("admin")

.password(passwordEncoder.encode("P@ssw0rd"))

.name("관리자")

.build());

users.add(User.builder()

.id("user")

.password(passwordEncoder.encode("P@ssw0rd"))

.name("사용자")

.build());

userRepository.saveAll(users);

}

}

서버 재시작할때마다 인증서가 초기화 되니 401에러가 발생된다면

swagger에서 Authorize 값을 넣어주지 않았나 확인해보세요 ^^

다음은 마지막으로 배포를 진행해보겠습니다

'JAVA > SPRING' 카테고리의 다른 글

| Spring Boot 3 Tutorial - 5 Security(3) JWT (0) | 2024.04.23 |

|---|---|

| Spring Boot 3 Tutorial - 5 Security(2) (0) | 2024.04.16 |

| Spring Boot 3 Tutorial - 5 Security(1) (2) | 2024.04.12 |

| Spring Boot 3 Tutorial - 4 QueryDsl (0) | 2024.04.08 |

| Spring Boot 3 Tutorial - 3 DBMS switch (0) | 2024.04.04 |